140.000 Gründe, warum Emotet bei seiner Rückkehr von den Toten auf TrickBot zurückgreift

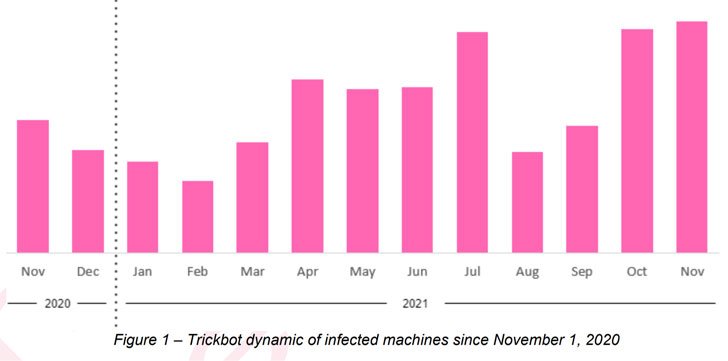

Die Betreiber der TrickBot-Malware haben schätzungsweise 140.000 Opfer in 149 Ländern infiziert - etwas mehr als ein Jahr, nachdem versucht wurde, die Infrastruktur des Trojaners zu zerstören. Der fortschrittliche Trojaner wird immer mehr zu einem Einfallstor für Emotet, ein anderes Botnet, das Anfang 2021 abgeschaltet wurde. Die meisten der seit dem 1. November 2020 entdeckten Opfer stammen aus Portugal (18 %), den USA (14 %) und Indien (5 %), gefolgt von Brasilien (4 %), der Türkei (3 %), Russland (3 %) und China (3 %), so Check Point Research in einem Bericht, der The Hacker News zur Verfügung gestellt wurde, wobei Regierungs-, Finanz- und Produktionsunternehmen zu den am stärksten betroffenen Branchen gehören.

Die Betreiber der TrickBot-Malware haben schätzungsweise 140.000 Opfer in 149 Ländern infiziert - etwas mehr als ein Jahr, nachdem versucht wurde, die Infrastruktur des Trojaners zu zerstören. Der fortschrittliche Trojaner wird immer mehr zu einem Einfallstor für Emotet, ein anderes Botnet, das Anfang 2021 abgeschaltet wurde.

Die meisten der seit dem 1. November 2020 entdeckten Opfer stammen aus Portugal (18 %), den USA (14 %) und Indien (5 %), gefolgt von Brasilien (4 %), der Türkei (3 %), Russland (3 %) und China (3 %), so Check Point Research in einem Bericht, der The Hacker News zur Verfügung gestellt wurde, wobei Regierungs-, Finanz- und Produktionsunternehmen zu den am stärksten betroffenen Branchen gehören.

"Emotet ist ein starker Indikator für künftige Ransomware-Angriffe, da die Malware Ransomware-Banden eine Hintertür zu den befallenen Rechnern bietet", so die Forscher, die in den letzten sechs Monaten 223 verschiedene Trickbot-Kampagnen entdeckt haben.

Sowohl bei TrickBot als auch bei Emotet handelt es sich um Botnets, d. h. um ein Netzwerk von mit dem Internet verbundenen Geräten, die mit Malware infiziert sind und mit einer Reihe von bösartigen Aktivitäten beauftragt werden können. TrickBot ist ein C++-Bankentrojaner und ein Nachfolger der Dyre-Malware aus dem Jahr 2016, der in der Lage ist, Finanzdaten, Kontodaten und andere sensible Informationen zu stehlen, sich seitlich über ein Netzwerk zu verbreiten und zusätzliche Nutzdaten abzulegen, darunter die Ransomware-Stämme Conti, Diavol und Ryuk.

TrickBot wird über Malspam-Kampagnen verbreitet oder wurde zuvor von anderer Malware wie Emotet verbreitet. Es wird vermutet, dass TrickBot das Werk einer in Russland ansässigen Gruppe namens Wizard Spider ist, die inzwischen ihre Fähigkeiten erweitert hat, um ein komplettes modulares Malware-Ökosystem zu schaffen, was es zu einer anpassungsfähigen und sich weiterentwickelnden Bedrohung macht, ganz zu schweigen von einem attraktiven Werkzeug für die Durchführung einer Vielzahl illegaler Cyberaktivitäten.

Das Botnet erregte Ende letzten Jahres auch die Aufmerksamkeit staatlicher und privater Stellen, als das U.S. Cyber Command und eine Gruppe von Partnern aus dem privaten Sektor, angeführt von Microsoft, ESET und Symantec, die Reichweite von TrickBot einschränkten und den Gegner daran hinderten, Server für Command-and-Control-Operationen zu kaufen oder zu mieten.

Emotet kommt mit neuen Tricks zurück#

Diese Maßnahmen waren jedoch nur ein vorübergehender Rückschlag, da die Malware-Autoren Aktualisierungen des Botnet-Codes herausbrachten, die ihn widerstandsfähiger und für weitere Angriffe geeignet machten. Darüber hinaus haben die TrickBot-Infektionen im November und Dezember auch zu einem Anstieg der Emotet-Malware auf kompromittierten Rechnern geführt, was auf ein Wiederaufleben des berüchtigten Botnets nach einer zehnmonatigen Pause hindeutet, nachdem die Strafverfolgungsbehörden koordinierte Anstrengungen unternommen hatten, um seine Verbreitung zu unterbinden.

Intel 471 erklärte in einer unabhängigen Analyse der neuen Emotet-Samples, es habe "deutliche Unterschiede entdeckt, einschließlich der für die Kommunikation verwendeten Verschlüsselung, zusätzlicher Befehle und Rekonfigurationen in mehreren Teilen des Kommunikationsprotokolls", und fügte hinzu: "Weitere Untersuchungen der Emotet-Schlüssel und IP-Puffer ergaben außerdem, dass zwei separate Botnets für die Verbreitung der Malware verwendet werden."

"Emotet hätte sich keine bessere Plattform als Trickbot aussuchen können, als es um seine Wiedergeburt ging", so die Forscher.

Die jüngste Welle von Spam-Attacken fordert Anwender auf, passwortgeschützte ZIP-Archivdateien herunterzuladen, die bösartige Dokumente enthalten, die, sobald sie geöffnet und Makros aktiviert werden, zur Verbreitung der Emotet-Malware führen und es ihr so ermöglichen, ihr Botnet-Netzwerk wieder aufzubauen und an Umfang zu gewinnen.

"Das Comeback von Emotet ist ein deutliches Warnsignal für einen weiteren Anstieg von Ransomware-Angriffen im Jahr 2022", sagt Lotem Finkelstein, Head of Threat Intelligence bei Check Point. "Trickbot, der schon immer mit Emotet zusammengearbeitet hat, erleichtert das Comeback von Emotet, indem er es auf infizierte Opfer abwirft. Dies hat es Emotet ermöglicht, von einer sehr soliden Position aus zu starten und nicht bei Null."

Und das ist noch nicht alles. Laut den Cybersecurity-Experten von Cryptolaemus wurden neue Emotet-Artefakte entdeckt, die Cobalt Strike Beacons direkt auf infizierte Systeme abwerfen, im Gegensatz zum Abwerfen von Zwischen-Nutzlasten vor der Installation des Post-Exploitation-Tools, was eine weitere taktische Eskalation zu sein scheint.

"Das ist eine große Sache. Normalerweise warf Emotet TrickBot oder QakBot ab, die ihrerseits Cobalt Strike abwarfen. Normalerweise liegt zwischen der ersten Infektion und der Ransomware etwa ein Monat. Da Emotet [Cobalt Strike] direkt auslöst, ist die Zeitspanne wahrscheinlich viel kürzer", twitterte der Sicherheitsforscher Marcus Hutchins.

Was ist Ihre Reaktion?