Earth-Bogle-Kampagne setzt NjRAT-Trojaner im Nahen Osten und Nordafrika frei

Wie https://thehackernews.com informiert: Eine laufende Kampagne mit dem Namen Earth Bogle nutzt geopolitische Köder, um den Fernzugriffstrojaner NjRAT an Opfer im Nahen Osten und Nordafrika zu verteilen. "Der Bedrohungsakteur nutzt öffentliche Cloud-Speicherdienste wie files[.]fm und failiem[.]lv, um Malware zu hosten, während kompromittierte Webserver NjRAT verbreiten", so Trend Micro in einem am Mittwoch veröffentlichten Bericht.

Eine laufende Kampagne mit dem Namen Earth Bogle nutzt geopolitische Köder, um den Fernzugriffstrojaner NjRAT an Opfer im Nahen Osten und Nordafrika zu verteilen.

"Der Bedrohungsakteur nutzt öffentliche Cloud-Speicherdienste wie files[.]fm und failiem[.]lv, um Malware zu hosten, während kompromittierte Webserver NjRAT verbreiten", so Trend Micro in einem am Mittwoch veröffentlichten Bericht.

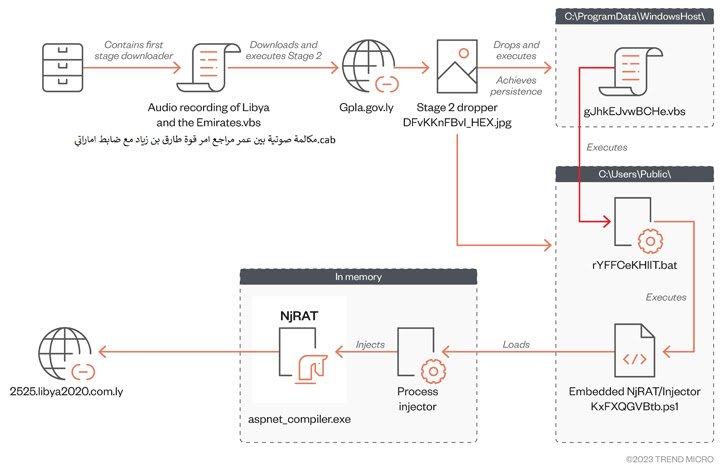

Phishing-E-Mails, die in der Regel auf die Interessen des Opfers zugeschnitten sind, werden mit bösartigen Anhängen versehen, um die Infektionsroutine zu aktivieren. Dies geschieht in Form einer Microsoft Cabinet (CAB)-Archivdatei, die einen Visual Basic Script-Dropper enthält, um die nächste Stufe der Nutzlast auszulösen.

Es wird vermutet, dass die Dateien auch über Social-Media-Plattformen wie Facebook und Discord verbreitet werden, wobei in einigen Fällen sogar gefälschte Konten erstellt werden, um Anzeigen auf Seiten zu schalten, die sich als seriöse Nachrichtenagenturen ausgeben.

Das VBScript der zweiten Stufe holt seinerseits von einer bereits angegriffenen Domäne ein PowerShell-Skript, das für das Laden der RAT-Nutzlast in den Speicher und deren Ausführung verantwortlich ist.

NjRAT (auch bekannt als Bladabindi) wurde erstmals 2013 entdeckt und verfügt über eine Vielzahl von Funktionen, die es dem Bedrohungsakteur ermöglichen, sensible Daten abzufangen und die Kontrolle über kompromittierte Computer zu erlangen.

"Dieser Fall zeigt, dass Bedrohungsakteure öffentliche Cloud-Speicher als Malware-Dateiserver nutzen, um in Kombination mit Social-Engineering-Techniken, die an die Gefühle der Menschen appellieren, wie z. B. regionale geopolitische Themen als Köder, Zielgruppen zu infizieren", so das Fazit der Forscher.

Was ist Ihre Reaktion?